Jak szyfrować dane na dysku? ochrona Twoich informacji w erze cyfrowej

W dobie rosnącej liczby cyberzagrożeń i kradzieży danych, zabezpieczanie informacji stało się kluczowym elementem naszej codzienności. Czy kiedykolwiek zastanawiałeś się, co się stanie z Twoimi osobistymi zdjęciami, dokumentami czy danymi finansowymi, jeśli padną ofiarą hakerów? Szyfrowanie danych na dysku to jedna z najskuteczniejszych metod ochrony prywatności. W tym artykule przyjrzymy się,czym dokładnie jest szyfrowanie,jakie są jego rodzaje oraz jak krok po kroku możesz zastosować je na swoim komputerze.Niezależnie od tego, czy jesteś zaawansowanym użytkownikiem, czy dopiero stawiasz pierwsze kroki w świecie technologii, poznasz proste i efektywne sposoby na zabezpieczenie swoich danych. Zatrzymaj się na chwilę i odkryj,jak łatwo możesz chronić to,co dla Ciebie najcenniejsze!

Jakie są podstawy szyfrowania danych na dysku

Szyfrowanie danych na dysku to podstawowy element współczesnej ochrony informacji,zapewniający,że poufne dane pozostaną bezpieczne nawet w przypadku nieautoryzowanego dostępu.Proces ten polega na przekształceniu zrozumiałych informacji w formę, która jest niemożliwa do odczytania bez odpowiedniego klucza szyfrującego.Oto kluczowe aspekty, które warto znać na temat tej technologii:

- Algorytmy szyfrowania – Użycie odpowiednich algorytmów, takich jak AES (Advanced Encryption Standard), jest kluczowe. Gwarantują one silne szyfrowanie oraz odporność na większość ataków.

- Rodzaje szyfrowania – Możemy wyróżnić szyfrowanie symetryczne i asymetryczne. W przypadku szyfrowania symetrycznego ten sam klucz jest używany do szyfrowania i deszyfrowania danych, podczas gdy szyfrowanie asymetryczne korzysta z pary kluczy (publicznego i prywatnego).

- Wyboru lokalizacji – Można szyfrować całe dyski, partycje lub pojedyncze pliki. Ważne jest, aby dobrać odpowiednią strategię, dostosowaną do potrzeb użytkownika.

- Usługi szyfrowania – Istnieje wiele narzędzi i usług, które ułatwiają szyfrowanie danych. oprogramowanie takie jak BitLocker, VeraCrypt czy FileVault pozwala na szybkie i efektywne szyfrowanie danych na dyskach.

Jednym z kluczowych aspektów szyfrowania jest również zarządzanie kluczami. Właściwe przechowywanie kluczy szyfrujących jest równie istotne jak sam proces szyfrowania. Niezabezpieczony klucz może prowadzić do kompromitacji danych. Oto kilka wskazówek dotyczących zarządzania kluczami:

| wskazówki dotyczące zarządzania kluczami |

|---|

| Przechowuj klucze w bezpiecznym miejscu,z dala od danych,które szyfrujesz. |

| Regularnie aktualizuj klucze szyfrujące, aby zwiększyć bezpieczeństwo. |

| Używaj narzędzi do zarządzania kluczami, które automatyzują proces ich rotacji i przechowywania. |

Należy pamiętać, że szyfrowanie danych to nie tylko techniczne kwestie, ale również aspekt prawny. Ochrona danych osobowych staje się coraz bardziej regulowana, a stosowanie szyfrowania może pomóc w spełnieniu wymogów przepisów, takich jak RODO. Implementacja dobrych praktyk w zakresie szyfrowania pozwala nie tylko na zabezpieczenie danych, ale również buduje zaufanie klientów oraz użytkowników.

Dlaczego szyfrowanie danych jest kluczowe w dzisiejszym świecie

W dzisiejszym erze cyfrowej informacji, gdzie dane są na wagę złota, bezpieczeństwo naszych danych osobowych oraz zawodowych staje się priorytetem. Wraz z rosnącymi zagrożeniami ze strony cyberprzestępców, szyfrowanie danych staje się kluczowym elementem ochrony. Warto zrozumieć,dlaczego szyfrowanie jest tak istotne oraz jakie korzyści niesie za sobą jego wdrożenie.

Wzrost cyberzagrożeń

Z roku na rok rośnie liczba przypadków kradzieży danych, ataków ransomware i innych form cyberprzestępczości. Szyfrowanie działa jako silna bariera, która uniemożliwia nieautoryzowanym osobom dostęp do naszych informacji, nawet jeśli uda im się przejąć nasze urządzenie.

Ochrona danych osobowych

W dobie RODO oraz innych regulacji, dbałość o dane osobowe stała się nie tylko kwestią etyki, ale również prawnych obowiązków. Szyfrowanie danych osobowych jest sposobem na upewnienie się, że nawet w przypadku wycieku, dane te nie będą dostępne w czytelnej formie. Poniżej przedstawiamy kluczowe aspekty ochrony danych osobowych:

| Aspekt | opis |

|---|---|

| Legalność | Szyfrowanie wspiera zgodność z regulacjami o ochronie danych. |

| Bezpieczeństwo | Zmniejsza ryzyko kradzieży tożsamości. |

| Wiarygodność | Buduje zaufanie w relacjach z klientami i partnerami biznesowymi. |

Ochrona danych w chmurze

Coraz więcej firm korzysta z rozwiązań chmurowych do przechowywania danych. Szyfrowanie danych w chmurze staje się nieodzowne, aby zapewnić bezpieczeństwo przechowywanych informacji. Nawet jeżeli dostawca chmurowy stosuje wyspecjalizowane zabezpieczenia, szyfrowanie danych przed ich przesłaniem jest najlepszym sposobem na zminimalizowanie ryzyka.

Typy szyfrowania

W zależności od potrzeb i zastosowań, można wyróżnić kilka typów szyfrowania:

- Szyfrowanie symetryczne: jednego klucza do kodowania i dekodowania.

- Szyfrowanie asymetryczne: wykorzystuje parę kluczy, co daje wyższy poziom bezpieczeństwa.

- End-to-end encryption: zabezpiecza dane od nadawcy do odbiorcy, uniemożliwiając dostęp niepożądanym osobom.

Dzięki nowoczesnym technologiom i prostym w użyciu narzędziom, szyfrowanie danych na dysku stało się dostępne dla każdego. Zainwestowanie w odpowiednie rozwiązania nie tylko chroni nasze cenne informacje, ale także zwiększa ogólne bezpieczeństwo cyfrowe w coraz bardziej złożonym świecie online.

Rodzaje szyfrowania danych na dysku

Szyfrowanie danych na dysku to kluczowa kwestia w dziedzinie bezpieczeństwa informacji. Warto zrozumieć różne metody, które można zastosować, aby zabezpieczyć wrażliwe dane. Poniżej przedstawiamy najpopularniejsze rodzaje szyfrowania.

- Szyfrowanie symetryczne – W tym typie szyfrowania używa się jednego klucza do szyfrowania i odszyfrowywania danych. Wymaga to, aby klucz był bezpiecznie przekazywany między stronami. Przykłady algorytmów to AES, DES oraz RC4.

- Szyfrowanie asymetryczne - W tym przypadku korzysta się z pary kluczy: jednego publicznego do szyfrowania danych oraz drugiego prywatnego do ich odszyfrowania. Najczęściej wykorzystywane algorytmy to RSA i ECC, co zapewnia wysoki poziom bezpieczeństwa.

- Szyfrowanie na poziomie plików - Ta metoda umożliwia szyfrowanie poszczególnych plików, co pozwala na selektywne zabezpieczanie tylko tych danych, które wymagają ochrony. idealna dla użytkowników, którzy potrzebują szyfrować niektóre dokumenty.

- Szyfrowanie na poziomie dysku – Obejmuje całościowe szyfrowanie całego dysku lub partycji.Użytkownik ma pewność,że wszystkie dane są chronione bez konieczności szyfrowania ich pojedynczo. Przykłady to BitLocker czy VeraCrypt.

Aby lepiej zrozumieć różnice między tymi metodami, można porównać je w poniższej tabeli:

| Typ szyfrowania | Klucz | Przeznaczenie |

|---|---|---|

| Szyfrowanie symetryczne | Jeden klucz | Dobre do szybkiej wymiany danych wewnętrznych |

| Szyfrowanie asymetryczne | Dwa klucze | Bezpieczna komunikacja między stronami |

| Szyfrowanie plików | Indywidualny klucz | Selektywna ochrona danych |

| Szyfrowanie dysku | Jednolity klucz | Kompleksowe zabezpieczenie danych na nośniku |

Wybór odpowiedniej metody szyfrowania powinien być uzależniony od rodzaju danych, które chcemy chronić oraz naszych indywidualnych potrzeb. Ważne jest, aby pamiętać, że skuteczne szyfrowanie nie tylko chroni przed nieautoryzowanym dostępem, ale także zapewnia bezpieczeństwo w razie utraty urządzenia.

jak działa szyfrowanie symetryczne i asymetryczne

Szyfrowanie danych to kluczowy aspekt bezpieczeństwa informacji, a wśród metod szyfrowania wyróżniamy dwa główne typy: szyfrowanie symetryczne i asymetryczne. każda z tych metod ma swoje unikalne cechy oraz zastosowania, co sprawia, że wybór odpowiedniej techniki jest kluczowy w kontekście ochrony danych.

Szyfrowanie symetryczne polega na użyciu tego samego klucza do szyfrowania i deszyfrowania danych. Oznacza to, że zarówno nadawca, jak i odbiorca muszą znać ten sam klucz, co stawia przed nimi istotne wyzwania związane z jego bezpiecznym przekazaniem. do najpopularniejszych algorytmów szyfrowania symetrycznego należą:

- AES (Advanced Encryption Standard)

- DES (Data encryption Standard)

- Blowfish

Jedną z głównych zalet szyfrowania symetrycznego jest jego efektywność – operacje są zazwyczaj szybkie, a algorytmy dobrze przystosowane do pracy z dużymi zbiorami danych. Niestety, klucz musi być odpowiednio chroniony, aby nie dostał się w niepowołane ręce, co może prowadzić do nieautoryzowanego dostępu.

Z kolei w przypadku szyfrowania asymetrycznego,używane są dwa klucze: klucz publiczny oraz klucz prywatny. Klucz publiczny jest udostępniany wszystkim, natomiast klucz prywatny powinien być znany tylko właścicielowi. Taka struktura pozwala na bezpieczne przesyłanie informacji, ponieważ nawet jeśli klucz publiczny zostanie przechwycony, nie ma możliwości odszyfrowania danych bez klucza prywatnego. Najczęściej stosowane algorytmy to:

- RSA (Rivest-shamir-Adleman)

- DSA (Digital Signature Algorithm)

- ECC (Elliptic Curve Cryptography)

Szyfrowanie asymetryczne, choć zwykle wolniejsze niż symetryczne, ma tę zaletę, że znacznie ułatwia zarządzanie kluczami i umożliwia bezpieczne przekazywanie informacji w sieciach publicznych. Pozwala także na realizację podpisów elektronicznych, co wspiera weryfikację tożsamości nadawcy wiadomości.

Wybór odpowiedniej metody szyfrowania zależy od wymagań konkretnego systemu oraz rodzaju danych,które mają być chronione. Szyfrowanie symetryczne sprawdzi się w scenariuszach, gdzie czas i wydajność są kluczowe, natomiast szyfrowanie asymetryczne jest idealne w sytuacjach, gdzie bezpieczeństwo i poufność są najważniejsze.

Jakie narzędzia do szyfrowania danych są najpopularniejsze

Szyfrowanie danych to kluczowy element zapewnienia ich bezpieczeństwa, a na rynku dostępnych jest wiele narzędzi, które pomagają w tej kwestii.Oto kilka z najpopularniejszych rozwiązań, które zyskały zaufanie użytkowników na całym świecie.

- VeraCrypt – to oprogramowanie open source, które jest kontynuacją popularnego TrueCrypt. Umożliwia tworzenie zaszyfrowanych wolumenów oraz szyfrowanie całych dysków, co czyni je wszechstronnym narzędziem ochrony danych.

- BitLocker - wbudowane w systemy Windows narzędzie do szyfrowania dysków. Umożliwia szyfrowanie całego dysku systemowego oraz dodatkowych dysków, a jego zaletą jest łatwa integracja z systemem.

- AxCrypt - program skoncentrowany na szyfrowaniu pojedynczych plików. Cieszy się dużą popularnością wśród użytkowników, którzy potrzebują prostoty oraz łatwego dostępu do swoich danych.

- FileVault - rozwiązanie od Apple, które oferuje szyfrowanie całych dysków w macOS. To narzędzie jest łatwe w konfiguracji i zapewnia wysoki poziom bezpieczeństwa.

- 7-Zip – choć głównie znany jako program do kompresji plików,7-Zip oferuje również możliwość szyfrowania archiwów przy użyciu algorytmu AES-256.

Wybór odpowiedniego narzędzia zależy nie tylko od preferencji użytkownika, ale także od specyficznych potrzeb i wymagań związanych z bezpieczeństwem. Poniższa tabela przedstawia kilka kluczowych różnic między najpopularniejszymi rozwiązaniami:

| Narzędzie | Typ szyfrowania | Platforma | Licencja |

|---|---|---|---|

| VeraCrypt | Cały dysk / wolumeny | Windows, macOS, Linux | Open source |

| BitLocker | Cały dysk | Windows | Proprietary |

| AxCrypt | Pojedyncze pliki | Windows, macOS | Freemium |

| filevault | Cały dysk | macOS | Proprietary |

| 7-Zip | Archiwiza | Windows | Open Source |

Podsumowując, na rynku dostępnych jest wiele narzędzi do szyfrowania danych, a wybór odpowiedniego zależy od indywidualnych potrzeb i poziomu skomplikowania. Warto również pamiętać, że skuteczne szyfrowanie to tylko jeden aspekt bezpieczeństwa danych, który powinien być wspierany przez inne środki ochronne, takie jak regularne aktualizacje oprogramowania i silne hasła.

Windows BitLocker – jak z niego korzystać

windows BitLocker to zaawansowane narzędzie do szyfrowania danych,które zapewnia dodatkową warstwę bezpieczeństwa dla Twoich dysków. Dzięki temu rozwiązaniu możesz upewnić się, że Twoje pliki są chronione przed nieautoryzowanym dostępem. Oto, jak skutecznie wykorzystać BitLocker do zabezpieczenia swoich danych.

Włączanie BitLocker

Aby aktywować BitLocker, wykonaj poniższe kroki:

- Otwórz Panel sterowania → wybierz „System i zabezpieczenia”.

- Kliknij na „BitLocker Drive Encryption”.

- Wybierz dysk, który chcesz zaszyfrować, a następnie kliknij „Włącz BitLocker”.

Wybór metody odblokowania

Podczas konfiguracji BitLocker zostaniesz poproszony o wybranie metody odblokowania. Możesz wybrać spośród:

- Wprowadzenia hasła

- Użycia klucza USB

- Zastosowania zabezpieczeń sprzętowych (jeśli dostępne)

Zarządzanie kluczami odzyskiwania

Podczas szyfrowania system poprosi o zapisanie klucza odzyskiwania. Jest to niezwykle ważny element:

| Opcja | Opis |

|---|---|

| Zapisz w pliku | Zapisz klucz na dysku USB lub innym nośniku. |

| Wydrukuj | Wydrukuj klucz na papierze dla większego bezpieczeństwa. |

| Konto Microsoft | Zapisz klucz w swoim koncie Microsoft. |

Monitorowanie stanu szyfrowania

Po włączeniu BitLocker warto kontrolować postęp szyfrowania. Możesz to zrobić, wracając do sekcji „BitLocker Drive Encryption” w panelu sterowania, gdzie znajdziesz szczegółowe informacje o stanie zabezpieczeń wybranych dysków.

wskazówki dotyczące bezpieczeństwa

Aby maksymalnie zwiększyć bezpieczeństwo Twoich danych:

- Regularnie zmieniaj hasła, które używasz do odblokowywania BitLocker.

- Przechowuj klucz odzyskiwania w bezpiecznym miejscu, z dala od komputera.

- Używaj funkcji automatycznych aktualizacji, aby zapewnić najnowsze poprawki zabezpieczeń systemu.

Szyfrowanie w systemie macOS - FileVault w praktyce

FileVault to wbudowane narzędzie w systemie macOS, które umożliwia szyfrowanie dysków, zapewniając dodatkową warstwę ochrony twoich danych. Dzięki temu, nawet w przypadku kradzieży lub zgubienia komputera, informacje przechowywane na dysku twardym pozostaną chronione.

Korzyści z używania FileVault

- Bezpieczeństwo danych: Szyfrowanie sprawia, że dane są nieczytelne bez odpowiedniego hasła.

- integracja z macOS: FileVault działa płynnie z innymi funkcjami systemu, co zapewnia łatwość użytkowania.

- Ochrona w czasie rzeczywistym: Szyfrowanie działa na bieżąco, co oznacza, że nowe pliki są automatycznie szyfrowane.

- Wsparcie dla wielu użytkowników: możesz zezwolić na dostęp do szyfrowanych danych różnym użytkownikom z odrębnymi hasłami.

Jak włączyć FileVault?

Włączenie FileVault jest proste i zajmuje tylko kilka chwil. Oto kroki, które należy wykonać:

- Przejdź do Preferencje systemowe.

- Wybierz Zabezpieczenia i prywatność.

- kliknij na zakładkę FileVault.

- Kliknij Włącz FileVault i postępuj zgodnie z instrukcjami na ekranie.

wymagania systemowe

| Minimalne wymagania | Opcjonalne |

|---|---|

| macOS 10.7 i nowsze | Mac z dyskiem SSD dla szybszego szyfrowania |

| Włączona funkcja FileVault | Użytkownik z uprawnieniami administratora |

Przechowywanie klucza odzyskiwania

Podczas włączania FileVault, system wygeneruje klucz odzyskiwania. Klucz ten jest kluczowy w przypadku zapomnienia hasła.Możesz go przechować w:

- iCloud: umożliwia łatwe przywrócenie dostępu do auta.

- Na wydruku: Warto przechować go w bezpiecznym miejscu.

- W menedżerze haseł: Bezpieczne miejsce do przechowywania hasła.

Stosowanie FileVault w macOS nie tylko zwiększa bezpieczeństwo danych, ale również zapewnia spokój umysłu w obliczu nieprzewidywalnych sytuacji. Teraz,gdy znasz zalety i sposób konfiguracji,możesz w pełni wykorzystać możliwości swojego Maca.

Oprogramowanie open-source do szyfrowania danych

Szyfrowanie danych to kluczowy proces w zabezpieczaniu informacji na naszym dysku. Istnieje wiele rozwiązań open-source, które oferują skuteczne metody szyfrowania, pozwalające na ochronę poufnych danych. Oto kilka popularnych aplikacji:

- VeraCrypt – Kontynuacja słynnego TrueCrypt,VeraCrypt oferuje zaawansowane algorytmy szyfrowania i prosty w obsłudze interfejs. Idealne do szyfrowania całych dysków oraz partycji.

- GNU Privacy Guard (GPG) – Narzędzie do szyfrowania plików oraz komunikacji. Obsługuje różne algorytmy i jest zgodne ze standardem openpgp.

- BitLocker (w wersji open-source) – Choć BitLocker jest produktem Microsoftu, istnieją alternatywy w otwartym oprogramowaniu, które dają podobne efekty szyfrowania.

- EncFS – Oferuje szyfrowanie na poziomie systemu plików, dzięki czemu możemy korzystać z folderów zaszyfrowanych w łatwy sposób.

Warto pamiętać, że wybór odpowiedniego oprogramowania zależy od kilku czynników, takich jak:

- Rodzaj przechowywanych danych - Wymagania dotyczące zabezpieczeń mogą się różnić w zależności od wrażliwości informacji.

- Wygoda użytkowania – Niektóre aplikacje oferują bardziej intuicyjne interfejsy niż inne, co może mieć znaczenie dla mniej zaawansowanych użytkowników.

- Wsparcie i aktualizacje – Szyfrowanie to dziedzina, gdzie aktualność oprogramowania ma kluczowe znaczenie dla bezpieczeństwa.

| Oprogramowanie | Typ szyfrowania | Platformy |

|---|---|---|

| VeraCrypt | Szyfrowanie dysku | windows, macOS, Linux |

| GPG | Szyfrowanie plików | Windows, macOS, Linux |

| EncFS | Szyfrowanie folderów | Linux, macOS |

warto zainwestować czas w naukę oprogramowania, aby w pełni wykorzystać jego możliwości. Dzięki temu możemy skuteczniej chronić swoje dane, minimalizując ryzyko ich utraty lub kradzieży.

Poradnik szyfrowania danych w chmurze

Szyfrowanie danych na dysku to kluczowy krok w zabezpieczaniu informacji przechowywanych w chmurze. Pozwala to nie tylko na ochronę danych przed nieautoryzowanym dostępem, ale także na spełnienie wymaganych norm prawnych dotyczących ochrony prywatności. Oto kilka kroków, które warto rozważyć podczas szyfrowania swoich danych:

- Wybór odpowiedniego oprogramowania – dostosuj swój wybór do wymagań swojego systemu operacyjnego. Popularnymi narzędziami są Veracrypt oraz BitLocker dla Windows.

- Wybór algorytmu szyfrowania – zastosuj silne algorytmy, takie jak AES-256, które oferują najwyższy poziom bezpieczeństwa.

- Tworzenie silnego hasła – kluczem do skutecznego szyfrowania jest mocne hasło. Zastosuj kombinację liter, cyfr i znaków specjalnych.

Aby efektywnie zarządzać szyfrowaniem, zaleca się również regularne aktualizowanie oprogramowania oraz systemu operacyjnego. Nie zapominaj o regularnych kopiach zapasowych danych, które również powinny być szyfrowane.

Warto również znać różnicę pomiędzy szyfrowaniem pełnego dysku a szyfrowaniem pojedynczych plików. Oto krótkie porównanie:

| Rodzaj szyfrowania | Opis | Zalety | Wady |

|---|---|---|---|

| Pełne szyfrowanie dysku | Chroni cały dysk, w tym system operacyjny i aplikacje. | kompleksowa ochrona, brak potrzeby ręcznego szyfrowania. | Może spowolnić działanie systemu, trudniejsze do konfigurowania. |

| Szyfrowanie plików | Chroni jedynie wybrane pliki i foldery. | Elastyczność, szybsze działanie systemu. | Wymaga dodatkowej uwagi, ryzyko zapomnienia o plikach. |

Nie zapominaj, że szyfrowanie to tylko jedna część układanki bezpieczeństwa. Zawsze warto stosować więcej warstw ochrony, takie jak kontrola dostępu oraz monitorowanie aktywności kont.

Jakie algorytmy szyfrowania są najbezpieczniejsze

Bezpieczeństwo danych jest kluczowym aspektem w dzisiejszym świecie cyfrowym. Wybór odpowiedniego algorytmu szyfrowania może znacząco wpłynąć na ochronę informacji przechowywanych na dysku.Niektóre z algorytmów uznawane są za bardziej niezawodne niż inne,a ich właściwości determinują,jak skutecznie potrafią zabezpieczyć dane przed nieautoryzowanym dostępem.

Wśród najbezpieczniejszych algorytmów szyfrowania wyróżniamy:

- AES (Advanced Encryption Standard) – uznawany za standard w szyfrowaniu danych, stosowany w bankowości, administracji oraz przy ochronie danych osobowych.

- RSA (Rivest-Shamir-Adleman) – algorytm asymetryczny, który wykorzystuje parę kluczy (publiczny i prywatny). Idealny do szyfrowania przesyłanych danych.

- ChaCha20 - nowoczesny algorytm szyfrowania strumieniowego, stosunkowo szybki i odporny na ataki, popularny w aplikacjach mobilnych oraz w szyfrowaniu komunikacji w Internecie.

- Twofish – stanowiący kontynuację BLOWFISH, charakteryzuje się dużą szybkością i elastycznością. Rekomendowany do różnorodnych zastosowań komercyjnych.

Bez względu na wybór algorytmu, kluczowe jest odpowiednie zarządzanie kluczami szyfrującymi. Ich bezpieczeństwo powinno być priorytetem,aby uniknąć potencjalnych luk w zabezpieczeniach. Użytkownicy powinni również zwracać uwagę na długość klucza szyfrującego — im dłuższy klucz, tym trudniejszy do złamania. Przykłady długości kluczy i ich poziom bezpieczeństwa przedstawia poniższa tabela:

| Długość klucza (bit) | Poziom bezpieczeństwa |

|---|---|

| 128 | Wysoki |

| 192 | Bardzo wysoki |

| 256 | Ekstremalny |

Warto również wiedzieć, że algorytmy mogą mieć różne zastosowania w praktyce. Na przykład, podczas przechowywania danych w chmurze, niektóre usługi oferują automatyczne szyfrowanie danych w locie, co zwiększa bezpieczeństwo bez dodatkowych nakładów czasowych ze strony użytkownika.Wybierając odpowiednią metodę, kluczowe jest zrozumienie swoich potrzeb oraz zagrożeń, które mogą wystąpić w konkretnej sytuacji.

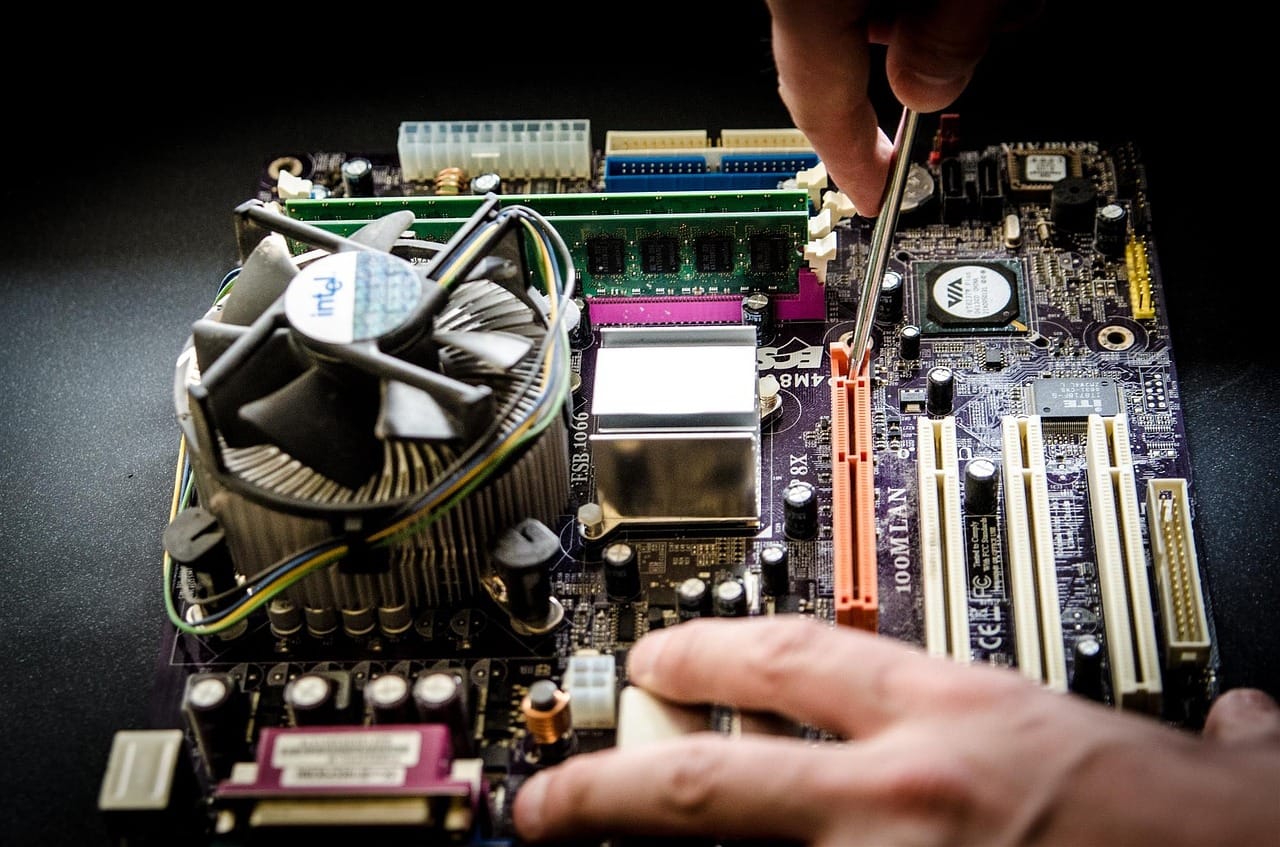

Jak przygotować dysk do szyfrowania

Przygotowanie dysku do szyfrowania to kluczowy krok zapewniający bezpieczeństwo danych. Zanim rozpoczniesz proces szyfrowania, upewnij się, że przestrzegasz poniższych kroków:

- Wykonaj kopię zapasową danych: Zanim przejdziesz do szyfrowania, zrób pełną kopię zapasową wszystkich ważnych plików. Możesz użyć zewnętrznego dysku twardego lub chmury.

- sprawdź system plików: Upewnij się, że dysk jest sformatowany w systemie plików, który obsługuje szyfrowanie, np. NTFS w systemach Windows.

- Zaktualizuj oprogramowanie: upewnij się, że system operacyjny oraz oprogramowanie do szyfrowania są aktualne, aby uniknąć ewentualnych problemów z kompatybilnością.

Kiedy już przyszykowałeś dysk, przystąp do jego analizy:

| Rodzaj dysku | System operacyjny | Wymagana aplikacja do szyfrowania |

|---|---|---|

| Dysk twardy (HDD) | Windows 10/11 | BitLocker |

| Dysk SSD | macOS | FileVault |

| USB | Linux | LUKS |

Po przeprowadzeniu powyższych przygotowań, możesz przejść do właściwego procesu szyfrowania. Wybierz narzędzie, które najlepiej pasuje do Twoich potrzeb oraz rodzaju posiadanego dysku. Pamiętaj, że użycie odpowiednich ustawień zabezpieczeń jest kluczowe dla zachowania integralności Twoich danych.

Problemy, na które można natrafić podczas szyfrowania

Podczas szyfrowania danych na dysku, użytkownicy mogą napotkać różnorodne wyzwania i problemy. warto być świadomym tych trudności, aby skutecznie zarządzać oraz zabezpieczać swoje dane.

- Wydajność systemu: Szyfrowanie danych może spowodować spowolnienie pracy komputera, zwłaszcza na starszych urządzeniach. proces szyfrowania i deszyfrowania wymaga dodatkowych zasobów procesora.

- Złożoność zarządzania hasłami: Użytkownicy muszą pamiętać, aby nie zapomnieć haseł do zaszyfrowanych dysków.Utrata hasła może prowadzić do nieodwracalnej utraty dostępu do ważnych danych.

- Problemy z kompatybilnością: Niektóre programy lub systemy operacyjne mogą mieć trudności z odczytem zaszyfrowanych plików, co może utrudnić współpracę z innymi użytkownikami lub przenoszenie danych między urządzeniami.

Istnieją również techniczne pułapki,które mogą pojawić się w trakcie szyfrowania:

| Problem | opis |

|---|---|

| Błędy w procesie szyfrowania | Nieprawidłowe zakończenie procesu może prowadzić do uszkodzenia danych. |

| Konflikty z oprogramowaniem antywirusowym | Niektóre programy zabezpieczające mogą pomylić szyfrowane pliki z zagrożeniem. |

| Zarządzanie kluczami szyfrującymi | Utrzymanie bezpieczeństwa kluczy szyfrujących jest kluczowe, a ich utrata to znaczne ryzyko. |

Decydując się na szyfrowanie, warto być świadomym tych potencjalnych wyzwań i odpowiednio się do nich przygotować, aby zapewnić sobie bezpieczeństwo bez zbędnych komplikacji.

Jak poprawić wydajność podczas szyfrowania danych

Szyfrowanie danych jest kluczowym elementem zapewnienia bezpieczeństwa, ale może również wpływać na wydajność systemu. Oto kilka sposobów, które pozwolą na zwiększenie efektywności procesu szyfrowania:

- Wybór odpowiedniego algorytmu: Używaj szybciej działających algorytmów, takich jak AES (Advanced Encryption Standard), które oferują dobrą równowagę między bezpieczeństwem a wydajnością.

- Sprzętowe wsparcie dla szyfrowania: Wykorzystaj procesory, które mają wbudowane instrukcje do szyfrowania, np. Intel AES-NI. To znacząco przyspiesza proces bez większego obciążenia CPU.

- Optymalizacja konfiguracji systemu: upewnij się, że system operacyjny oraz oprogramowanie do szyfrowania są aktualne i zoptymalizowane pod kątem wydajności.

ważne jest również, aby zrozumieć wpływ szyfrowania na różne typy danych. Oto tabela porównawcza wydajności szyfrowania różnych formatów plików:

| Typ pliku | Wydajność szyfrowania (przyspieszenie) |

|---|---|

| Dokumenty tekstowe | Wysokie |

| Obrazy (JPEG) | Średnie |

| Filmy | Niskie |

Testowanie różnych metod szyfrowania w rzeczywistych warunkach może również pomóc zidentyfikować najlepsze rozwiązania dla konkretnego przypadku użycia. Regularne monitorowanie wydajności oraz korzystanie z narzędzi do analizy pomoże w optymalizacji procesów szyfrowania.

Czy szyfrowanie spowalnia system operacyjny

Szyfrowanie danych to kluczowy element ochrony prywatności i bezpieczeństwa informacji.Często pojawia się jednak obawa, że wprowadzenie szyfrowania może wpłynąć na wydajność systemu operacyjnego.Prawda jest taka, że wpływ ten zależy od wielu czynników.

W przypadku nowoczesnych komputerów i systemów operacyjnych, spowolnienie wydajności związane z szyfrowaniem jest zazwyczaj minimalne. Oto kilka aspektów, które warto wziąć pod uwagę:

- Rodzaj szyfrowania: Współczesne algorytmy szyfrowania, takie jak AES, są zoptymalizowane pod kątem niskiego zużycia zasobów.

- Sprzęt: Wydajne procesory często posiadają wsparcie dla szyfrowania sprzętowego, co znacznie zmniejsza obciążenie CPU.

- Typ danych: szyfrowanie dużych plików może zająć trochę czasu na początku, ale operacje na mniejszych plikach są szybko obsługiwane.

Oczywiście, systemy z ograniczonymi zasobami mogą doświadczać większego spowolnienia. Dla przykładu,starsze komputery mogą mieć trudności w jednoczesnym wykonaniu wielu zadań,gdy są obciążone operacjami szyfrowania. W takich przypadkach warto rozważyć:

| Rodzaj urządzenia | Potencjalne spowolnienie |

|---|---|

| Nowoczesny laptop | Minimalne |

| Stary komputer stacjonarny | Znaczące |

| Smartfon | Przeciętne |

Warto zwrócić uwagę, że korzyści z szyfrowania przewyższają ewentualne wady. Możliwość zabezpieczenia danych przed nieautoryzowanym dostępem jest nieoceniona, zwłaszcza w czasach, gdy cyberprzestępczość rośnie. Z tego powodu, nawet jeżeli szyfrowanie może powodować niewielkie spowolnienie, zapewnia bezpieczeństwo, które jest warte tego kompromisu.

Backup danych przed szyfrowaniem – dlaczego to ważne

W dzisiejszym świecie cyfrowym, gdzie bezpieczeństwo danych odgrywa kluczową rolę, ważne jest, aby nie lekceważyć znaczenia odpowiedniego zabezpieczenia naszych informacji przed procesem szyfrowania.Zanim podejmiemy decyzję o szyfrowaniu, warto pamiętać o kilku istotnych aspektach związanych z kopią zapasową.

Oto kilka powodów, dla których warto wykonać backup danych przed rozpoczęciem szyfrowania:

- Ochrona przed utratą danych: W przypadku błędów podczas szyfrowania, niepoprawnych ustawień lub problemów z oprogramowaniem, istnieje ryzyko utraty wszystkich danych. Posiadanie kopii zapasowej minimalizuje to ryzyko.

- Łatwość przywracania: W razie wystąpienia awarii sprzętowej lub programu antywirusowego, który błędnie zidentyfikował pliki, backup umożliwia szybkie przywrócenie danych do stanu sprzed szyfrowania.

- Testowanie procedur: Wykonując kopię zapasową, możemy przetestować różne metody przywracania danych.To daje pewność, że nawet w nagłych sytuacjach będziemy w stanie odzyskać dostęp do naszych plików.

Warto również zastanowić się nad najlepszymi metodami tworzenia kopii zapasowych. Oto kilka popularnych opcji:

| Metoda | Opis | Zalety |

|---|---|---|

| Kopia lokalna | Przechowywanie danych na zewnętrznym dysku twardym lub pamięci USB. | Łatwy dostęp,brak konieczności internetu. |

| Kopia w chmurze | Przechowywanie danych na serwisach takich jak Google drive lub Dropbox. | Dostęp z każdego miejsca, automatyczne tworzenie kopii. |

| Kopia na serwerze NAS | Przechowywanie danych na lokalnym serwerze sieciowym. | Duża pojemność, możliwość zdalnego dostępu. |

Podsumowując, backup danych jest kluczowym etapem w przygotowaniach do szyfrowania. Nie należy go ignorować, ponieważ zapewnia spokój umysłu i bezpieczeństwo informacji, które są dla nas ważne. Zainwestuj czas w stworzenie solidnej strategii tworzenia kopii zapasowych, zanim przejdziesz do procesu szyfrowania, a unikniesz wielu potencjalnych problemów w przyszłości.

jak zrealizować szyfrowanie na zewnętrznych dyskach

Aby skutecznie zrealizować szyfrowanie na zewnętrznych dyskach, warto rozważyć kilka kluczowych kroków, które zapewnią bezpieczeństwo naszych danych. Szyfrowanie jest niezbędnym elementem ochrony przed nieautoryzowanym dostępem oraz utratą wrażliwych informacji.

Oto podstawowe metody szyfrowania, które możesz zastosować:

- Oprogramowanie szyfrujące: Istnieje wiele aplikacji dostępnych na rynku, które oferują funkcje szyfrowania. Popularne programy to VeraCrypt, BitLocker (dla Windows) czy FileVault (dla macOS).

- Szyfrowanie sprzętowe: Niektóre zewnętrzne dyski twarde oferują wbudowane mechanizmy szyfrowania. Warto sprawdzić,czy twój dysk obsługuje takie funkcje,co uprości proces zabezpieczania danych.

- Użycie protokołów zabezpieczeń: W przypadku korzystania z Internetu do transferu plików, warto wykorzystać protokoły takie jak HTTPS czy FTPS, które oferują szyfrowanie podczas przesyłania danych.

Wybór metody powinien być dopasowany do twoich potrzeb oraz poziomu ochrony, jaki chcesz osiągnąć. Przykładowo, jeśli zależy Ci na łatwości użycia, oprogramowanie z prostym interfejsem będzie najlepszym rozwiązaniem. Natomiast dla bardziej zaawansowanych użytkowników, software z wieloma opcjami konfiguracyjnymi może być bardziej satysfakcjonujący.

Podczas szyfrowania zewnętrznych dysków, kluczowe jest również zachowanie ostrożności podczas przechowywania haseł dostępu:

- Nie zapisuj haseł w miejscach łatwo dostępnych dla osób trzecich.

- Rozważ użycie menedżera haseł, który przechowa je w sposób bezpieczny i umożliwi łatwy dostęp.

- Regularnie zmieniaj hasła i korzystaj z kombinacji liter, cyfr oraz znaków specjalnych.

Implementując szyfrowanie na swoim zewnętrznym dysku, pamiętaj również o regularnych aktualizacjach oprogramowania oraz monitorowaniu stanu bezpieczeństwa danych. Działania te pomogą w minimalizacji ryzyka utraty informacji oraz zapewnią długoterminową ochronę Twoich danych.

Szyfrowanie danych mobilnych – co warto wiedzieć

Szyfrowanie danych mobilnych jest kluczowym aspektem zabezpieczania informacji przechowywanych na urządzeniach mobilnych. Dzięki odpowiednim metodom szyfrowania możemy skutecznie chronić nasze dane przed nieautoryzowanym dostępem, co jest szczególnie istotne w dzisiejszych czasach, kiedy nasze telefony posiadają niemalże wszystkie nasze wrażliwe informacje.

Istnieją różne metody szyfrowania, które można zastosować na urządzeniach mobilnych. Oto kilka istotnych informacji na ten temat:

- Szyfrowanie pełnym dyskiem: To metoda, która zabezpiecza całą zawartość urządzenia, uniemożliwiając dostęp do danych bez odpowiednich poświadczeń.

- Szyfrowanie plików: Pozwala na szyfrowanie konkretnych plików lub folderów, co może być przydatne, jeśli chcemy chronić tylko wybrane informacje.

- Wbudowane funkcje systemu: Wiele nowoczesnych systemów operacyjnych, takich jak Android czy iOS, oferuje wbudowane opcje szyfrowania, które można łatwo aktywować w ustawieniach urządzenia.

Szyfrowanie danych mobilnych ma wiele korzyści, w tym:

- Zwiększona ochrona prywatności: Twoje dane pozostają bezpieczne, nawet w przypadku zgubienia lub kradzieży urządzenia.

- Ochrona przed cyberatakami: Szyfrowanie utrudnia włamywanie się do twojej bazy danych i kradzież informacji.

- Regulacje prawne: W niektórych branżach stosowanie szyfrowania jest wymogiem prawnym,co sprawia,że jego implementacja jest niezbędna.

Warto również zwrócić uwagę na najlepsze praktyki związane z szyfrowaniem:

- Regularne aktualizacje: upewnij się, że system operacyjny i aplikacje są na bieżąco aktualizowane, aby korzystać z najnowszych zabezpieczeń.

- Silne hasła: Używaj złożonych haseł, które będą trudne do odgadnięcia przez osoby trzecie.

- Backup danych: Regularnie twórz kopie zapasowe szyfrowanych danych, aby uniknąć ich utraty w przypadku awarii urządzenia.

W kontekście wykorzystania szyfrowania w codziennym życiu,można zauważyć,że im szybciej zaczniemy stosować odpowiednie metody zabezpieczeń,tym lepiej zabezpieczymy nasze dane. Zastosowanie szyfrowania mobilnego jest krokiem w stronę większej ochrony naszej prywatności i bezpieczeństwa w erze cyfrowej.

Kiedy nie warto szyfrować danych

Szyfrowanie danych jest kluczowym elementem w zapewnieniu bezpieczeństwa informacji, ale istnieją sytuacje, w których jego stosowanie może być nieopłacalne lub wręcz niewskazane. Oto kilka przypadków,kiedy rezygnacja z szyfrowania może mieć sens:

- Kiedy nie ma wrażliwych danych: Jeśli dane na dysku nie zawierają informacji osobistych,finansowych czy poufnych,ich szyfrowanie może być zbędne.

- Ograniczone zasoby obliczeniowe: Na starszych komputerach lub urządzeniach z niską mocą przetwarzania szyfrowanie może znacząco spowolnić system, co wpływa na codzienną wydajność.

- Brak ryzyka utraty danych: W przypadku, gdy dane są regularnie backupowane, a ich utrata nie wpłynęłaby negatywnie na działania organizacji, szyfrowanie może być postrzegane jako dodatkowy krok niekonieczny.

- Pracujące w zaufanych środowiskach: W sytuacjach, gdzie wszyscy użytkownicy mają pełne zaufanie do systemu (np. małe firmy z zamkniętymi sieciami), szyfrowanie może wydawać się zbędne.

- Użycie aplikacji z wbudowanym bezpieczeństwem: Jeśli korzystamy z aplikacji, które oferują własne mechanizmy ochrony danych, dodatkowe szyfrowanie może być redundantne.

Należy jednak pamiętać, że każda sytuacja jest inna, a decyzję o rezygnacji z szyfrowania należy podejmować ostrożnie, z uwzględnieniem potencjalnych zagrożeń. poniższa tabela przedstawia porównanie sytuacji, gdzie szyfrowanie jest zalecane i gdzie można z niego zrezygnować:

| Zalecane szyfrowanie | Można zrezygnować z szyfrowania |

|---|---|

| Dane osobowe | Dane publiczne |

| Informacje finansowe | Informacje o projektach |

| Dane medyczne | Dane robocze w zaufanym zespole |

| Prywatne dokumenty | Dane zapasowe na lokalnym dysku |

Decyzja o szyfrowaniu powinna być oparta na dokładnej analizie ryzyk i korzyści, dostosowanej do specyfiki każdego przypadku. Przed podjęciem ostatecznego kroków warto rozważyć wszystkie okoliczności, aby nie narazić się na niepotrzebne kłopoty związane z utratą danych lub ich nieautoryzowanym dostępem.

Zarządzanie kluczami szyfrującymi

W kontekście bezpiecznego szyfrowania danych kluczowym elementem jest odpowiednie . Bez względu na to, jak silny jest algorytm szyfrowania, sama siła zabezpieczenia danych w dużej mierze zależy od bezpieczeństwa kluczy. Dlatego należy zadbać o ich odpowiednie przechowywanie, rotację oraz dostępność.

warto pamiętać o kilku zasadach:

- Przechowywanie kluczy: Klucze szyfrujące powinny być przechowywane w bezpiecznym miejscu, najlepiej w systemach zarządzania kluczami (KMS), które oferują dodatkowe mechanizmy ochrony.

- Rotacja kluczy: Regularna zmiana kluczy szyfrujących minimalizuje ryzyko ich kompromitacji. Powinno się ustalić harmonogram rotacji kluczy, aby zautomatyzować ten proces.

- Ograniczenie dostępu: Klucz do szyfrowania danych powinien być dostępny jedynie dla uprawnionych użytkowników. Zastosowanie ról i odpowiednich polityk bezpieczeństwa może pomóc w ograniczeniu dostępu do kluczy minimalizując ryzyko wycieku.

- zarządzanie incydentami: W przypadku podejrzenia naruszenia kluczy, należy mieć plan działania. Obejmuje on m.in. revokację kluczy oraz wymianę wszelkich szyfrowanych danych.

Warto również rozważyć zastosowanie technologii takich jak hardware security modules (HSM), które oferują wyspecjalizowane środowisko do przechowywania kluczy. Takie urządzenia zapewniają dodatkową warstwę bezpieczeństwa, gdyż klucz nigdy nie opuszcza modułu, co znacznie utrudnia jego przechwycenie.

| Element | Opis |

|---|---|

| Bezpieczeństwo | Klucze powinny być chronione przed nieautoryzowanym dostępem. |

| rotacja | Regularna zmiana kluczy w celu ich zabezpieczenia. |

| HSM | Sprzętowe moduły bezpieczeństwa dla przechowywania kluczy. |

Podsumowując, to niezbędny krok w procesie ochrony danych. Bezpieczne przechowywanie, regularna rotacja oraz odpowiedni poziom dostępu do kluczy skutecznie zwiększają pewność, że nasze dane są właściwie chronione przed nieautoryzowanym dostępem. Implementacja powyższych zasad pomoże budować solidny fundament dla każdej strategii bezpieczeństwa.

Jak odzyskać dane z zaszyfrowanego dysku

Odzyskiwanie danych z zaszyfrowanego dysku to proces, który może wydawać się skomplikowany, ale w wielu przypadkach jest możliwy do zrealizowania, szczególnie jeśli posiadasz odpowiednie narzędzia i wiedzę. Najważniejsze jest, aby podejść do tego zadania z odpowiednią ostrożnością i przemyśleniem. Oto kilka kroków, które mogą pomóc w odzyskaniu danych:

- Sprawdzenie rodzaju szyfrowania: Zidentyfikowanie typu szyfrowania, którego używasz, jest kluczowe. Może to być szyfrowanie pełnego dysku, takie jak BitLocker, VeraCrypt czy FileVault. Każde z nich ma swoje unikalne metody odzyskiwania.

- Posiadanie klucza szyfrowania: Wiele systemów szyfrowania wymaga klucza lub hasła do odszyfrowania danych. Upewnij się, że masz dostęp do tego klucza, ponieważ bez niego odzyskanie danych może być niemożliwe.

- Użycie oprogramowania do odzyskiwania: Jeśli nie masz klucza, istnieje zespoł oprogramowań, które mogą pomóc w próbie odszyfrowania danych. Programy takie jak Recuva czy EaseUS Data Recovery Wizard oferują funkcje, które mogą przywrócić utracone dane, nawet z zaszyfrowanych dysków.

W przypadku braku skuteczności domowych metod, warto rozważyć profesjonalne usługi odzyskiwania danych. Firmy te często dysponują zaawansowanymi narzędziami i dużym doświadczeniem, co znacząco zwiększa szanse na powodzenie. Koszt takich usług może być wyższy, ale dla wielu użytkowników jest to jedyna szansa na odzyskanie cennych informacji.

Kiedy podejmujesz decyzję o odzyskiwaniu danych, zawsze pamiętaj o:

- Zachowaniu ostrożności: Próby samodzielnego dostępu do danych mogą prowadzić do ich dalszego uszkodzenia.

- Regularnym tworzeniu kopii zapasowych: W przyszłości upewnij się, że masz aktualne kopie danych, co zminimalizuje ryzyko utraty informacji w przypadku awarii systemu lub dysku.

W razie potrzeby skonsultuj się z ekspertem, który pomoże Ci ocenić sytuację i podjąć właściwe kroki. Ostatecznie, kluczem do sukcesu w odzyskiwaniu danych z zaszyfrowanego dysku jest wiedza, właściwe podejście oraz przygotowanie.

Jakie są konsekwencje utraty klucza szyfrowania

Utrata klucza szyfrowania może prowadzić do poważnych konsekwencji, które mają wpływ zarówno na osoby prywatne, jak i organizacje. Gdy klucz zostaje zgubiony lub zniszczony, dostęp do cennych danych staje się niemożliwy. Poniżej przedstawiamy najważniejsze skutki,które mogą wyniknąć z takiej sytuacji:

- Utrata danych – W przypadku kompletnych danych,które są chronione przez szyfrowanie,utrata klucza oznacza,że nie można ich odzyskać,co może prowadzić do poważnych strat.

- Nałożenie kar – Firmy, które tracą dane użytkowników z powodu utraty klucza, mogą być narażone na kary finansowe i reputacyjne, zwłaszcza w świetle przepisów dotyczących ochrony danych osobowych, takich jak RODO.

- Chaos organizacyjny – Utrata klucza może spowodować zakłócenia w działaniu firmy, która może stracić dostęp do kluczowych informacji, co może prowadzić do problemów w codziennych operacjach.

- Straty finansowe – Oprócz kar, firmy mogą również ponieść koszty związane z próbami odzyskania danych lub z wykupieniem usług zewnętrznych w celu odtworzenia klucza.

- Utrata zaufania klientów – Klienci oczekują, że ich dane będą właściwie chronione. Utrata klucza szyfrowania może skutkować utratą zaufania oraz klientel w dłuższej perspektywie.

Aby uniknąć tych sposobów, warto rozważyć kilka zabezpieczeń:

| Metoda zabezpieczeń | Opis |

|---|---|

| Tworzenie kopii zapasowych | Regularne tworzenie kopii zapasowych kluczy i danych, aby zminimalizować ryzyko ich utraty. |

| Wieloetapowe uwierzytelnianie | Wykorzystanie dodatkowych warstw zabezpieczeń, które mogą chronić dane nawet w przypadku utraty klucza. |

| Przechowywanie kluczy w bezpiecznym miejscu | Zastosowanie menedżerów haseł lub sprzętowych modułów bezpieczeństwa (HSM) do przechowywania kluczy. |

Reasumując, utrata klucza szyfrowania to poważna kwestia, która wymaga odpowiedniego podejścia do zarządzania danymi. Klucze szyfrowania powinny być traktowane z należytą ostrożnością, aby zminimalizować potencjalne zagrożenia.

Szyfrowanie danych a prawo – co musisz wiedzieć

Szyfrowanie danych staje się coraz ważniejsze w kontekście ochrony prywatności i przestrzegania przepisów prawa. W dobie cyfrowych przestępstw i rosnącej liczby wycieków danych, odpowiednie zabezpieczenie informacji jest kluczowe. Oto kilka istotnych kwestii, które warto mieć na uwadze:

- Przepisy RODO – Generalne Rozporządzenie o Ochronie Danych Osobowych nakłada obowiązek ochrony danych osobowych, co często wymaga ich szyfrowania.

- Obowiązek zapobiegania – Organizacje muszą podjąć odpowiednie środki,aby uniknąć naruszeń danych. szyfrowanie jest jednym z efektywniejszych sposobów na zabezpieczenie informacji.

- Odpowiedzialność prawna – W przypadku naruszenia danych, przedsiębiorcy mogą ponosić odpowiedzialność finansową oraz karną, dlatego inwestycja w szyfrowanie staje się również ochroną przed konsekwencjami prawnymi.

Warto również zwrócić uwagę na specyfikę branży, w której działasz. W niektórych sektorach, takich jak usługi finansowe czy opieka zdrowotna, wymagania dotyczące ochrony danych są szczególnie wyśrubowane. Ponadto, niektóre organizacje mogą być zobowiązane do przestrzegania dodatkowych regulacji krajowych lub międzynarodowych.

Wybór metody szyfrowania

W zależności od rodzaju danych oraz ich zastosowania, istnieje wiele metod szyfrowania. Oto kilka podstawowych opcji:

| Metoda Szyfrowania | Zastosowanie |

|---|---|

| Symetryczne | Używane do szyfrowania danych na dyskach, gdzie klucz szyfrujący i deszyfrujący jest taki sam. |

| Asymetryczne | Wykorzystywane w komunikacji, gdzie używa się klucza publicznego do szyfrowania i klucza prywatnego do deszyfrowania. |

| Szyfrowanie dysków | Oferowane przez systemy operacyjne, umożliwia całościowe szyfrowanie zawartości dysku twardego. |

Decyzja o wprowadzeniu szyfrowania powinna być przemyślana. Warto zasięgnąć porady prawnej oraz technicznej, aby dostosować metody szyfrowania do specyficznych potrzeb organizacji oraz obowiązujących regulacji prawnych. Pamiętaj, że szyfrowanie to inwestycja w bezpieczeństwo oraz zgodność z prawem, która z pewnością przyniesie korzyści w dłuższym okresie.

Edukacja pracowników na temat szyfrowania danych

W obliczu rosnących zagrożeń związanych z bezpieczeństwem danych, kluczowym elementem ochrony informacji w każdej organizacji jest edukacja pracowników na temat szyfrowania danych. to proces, który nie tylko chroni wrażliwe informacje, ale również buduje świadomość w zespole na temat znaczenia ochrony danych.

Dlaczego szyfrowanie jest ważne?

- Ochrona danych wrażliwych – Szyfrowanie gwarantuje,że nawet w przypadku dostępu osób niepowołanych do fizycznych nośników danych,informacje pozostaną zabezpieczone.

- Ochrona przed atakami – Użycie szyfrowania zwiększa bezpieczeństwo przed cyberatakami, w tym ransomware i kradzieżą danych.

- Zgodność z przepisami – wiele regulacji, takich jak RODO, wymaga stosowania odpowiednich środków ochrony danych osobowych, a szyfrowanie jest jednym z nich.

Jak edukować pracowników?

Najskuteczniejszym sposobem jest organizowanie regularnych szkoleń, które obejmują następujące zagadnienia:

- Podstawowe pojęcia szyfrowania i jego rodzaje (np. szyfrowanie symetryczne i asymetryczne).

- Praktyczne zastosowania szyfrowania w codziennej pracy, takie jak szyfrowanie plików na dysku oraz komunikacji e-mailowej.

- Jak rozpoznać i unikać zagrożeń związanych z danymi.

Przykład praktycznego zastosowania szyfrowania

| Nazwa narzędzia | Typ szyfrowania | Obsługa |

|---|---|---|

| VeraCrypt | Szyfrowanie symetryczne | Łatwe w użyciu,dobra dla indywidualnych plików |

| BitLocker | Szyfrowanie dysków | Zintegrowane z systemem Windows,efektywne dla całych dysków |

| GPG | szyfrowanie asymetryczne | Bezpieczna komunikacja e-mailowa |

wdrażając te działania i zapewniając odpowiednią edukację,organizacje mogą nie tylko wzmocnić bezpieczeństwo danych,ale także kreować kulturę dbałości o informacje wśród swoich pracowników. Edukacja w zakresie szyfrowania to inwestycja w przyszłość, która przekłada się na wzrost zaufania do organizacji oraz jej reputacji w branży.

Przyszłość szyfrowania danych – nowe trendy i technologie

Szyfrowanie danych staje się kluczowym elementem w erze cyfrowej, gdzie zagrożenia związane z bezpieczeństwem informacji są coraz bardziej powszechne. W lastnich latach obserwujemy szereg innowacji i rozwijających się trendów w tej dziedzinie, które mają na celu nie tylko ochronę danych, ale także ułatwienie procesu ich szyfrowania.

Wielu ekspertów wskazuje na rosnącą popularność szyfrowania end-to-end,które zapewnia,że dane są szyfrowane już na poziomie urządzenia użytkownika i pozostają w tym stanie aż do momentu dotarcia do finalnego odbiorcy. Dzięki temu zarówno ataki z zewnątrz, jak i nieuprawniony dostęp wewnętrzny są znacząco utrudnione.

Innym interesującym zjawiskiem jest szyfrowanie asymetryczne, które w przeciwieństwie do tradycyjnego szyfrowania symetrycznego korzysta z par kluczy – jednego publicznego i jednego prywatnego. Ta metoda jest szczególnie promowana w kontekście komunikacji, zagwarantowania bezpieczeństwa transakcji oraz w blockchainie.

| Typ szyfrowania | Zalety | Przykłady zastosowania |

|---|---|---|

| Szyfrowanie symetryczne | Wysoka wydajność, prostota | Bezpieczne przesyłanie danych wewnętrznych |

| Szyfrowanie asymetryczne | Bezpieczne przesyłanie klucza, doskonała dla mediów społecznościowych | Transakcje w blockchainie |

| Szyfrowanie homomorficzne | Możliwość przeprowadzania obliczeń na zaszyfrowanych danych | Ochrona danych osobowych w chmurze |

nowe technologie ochrony danych również obejmują szyfrowanie danych w chmurze, które pozwala użytkownikom na bezpieczne przechowywanie danych na serwerach zdalnych. Systemy te oferują różnorodne metody dostępu i szyfrowania, co zwiększa elastyczność i opcje bezpieczeństwa. coraz częściej implementowane są również mechanizmy automatyzacji szyfrowania danych, co pozwala na błyskawiczną odpowiedź na zagrożenia.

warto również zwrócić uwagę na standardy szyfrowania, które nieustannie się rozwijają. Kiedyś dominującym standardem było AES (Advanced Encryption Standard), ale z biegiem lat trwają prace nad protokołami nowej generacji, które mogą oferować lepsze zabezpieczenia.Rozwój sztucznej inteligencji wpływa na analizę ryzyk,a także na predykcje potencjalnych ataków,co ma kluczowe znaczenie dla przyszłości zabezpieczeń danych.

W odpowiedzi na wzrastające zapotrzebowanie na bezpieczeństwo,szyfrowanie danych staje się nie tylko technologią,ale także integralną częścią strategii każdego przedsiębiorstwa,pragnącego ochronić swoje zasoby digitalowe przed zagrożeniem w coraz bardziej złożonym świecie internetu.

Jakie błędy unikać w procesie szyfrowania

Szyfrowanie danych to kluczowa kwestia w dzisiejszym cyfrowym świecie, ale wiele osób popełnia błędy, które mogą osłabić bezpieczeństwo ich informacji. Oto kilka najczęstszych pułapek, których warto unikać:

- Brak odpowiedniego algorytmu - Wybór nieaktualnego lub niebezpiecznego algorytmu szyfrowania, takiego jak DES, może narazić dane na ryzyko.

- Użycie słabych haseł - Szyfrowanie z zastosowaniem łatwego do odgadnięcia hasła jest jak zamykanie drzwi na przestarzały zamek.

- Niewłaściwe zarządzanie kluczami – Przechowywanie kluczy do szyfrowania w tym samym miejscu co zaszyfrowane dane to katastrofa w potencjalnie wrażliwej sytuacji.

- Brak regularnych aktualizacji – Oprogramowanie szyfrujące, które nie jest aktualizowane, może stać się podatne na nowe techniki ataków.

- Niezrozumienie procesu szyfrowania – Wiele osób przeprowadza szyfrowanie, nie mając pełnego zrozumienia, jak ono działa, co prowadzi do błędów w konfiguracji.

Aby lepiej zrozumieć,jakie błędy mogą zagrażać bezpieczeństwu danych,warto przyjrzeć się także tabeli porównawczej najpopularniejszych algorytmów szyfrujących:

| Algorytm | Bezpieczeństwo | Zastosowanie |

|---|---|---|

| AES | Wysokie | Szyfrowanie danych w chmurze,plików |

| RSA | Średnie | Wymiana kluczy,podpisy cyfrowe |

| 3DES | Średnie | Przynajmniej czasy,należy unikać |

| Blowfish | Wysokie | Szyfrowanie plików,VPN |

Unikanie tych pułapek i świadome podejście do szyfrowania danych znacząco zwiększa bezpieczeństwo i ochronę prywatności. Pamiętaj, że szyfrowanie to nie tylko technologia, ale również odpowiedzialność każdego użytkownika.

Zakończenie

Szyfrowanie danych na dysku to nie tylko techniczny krok, ale wręcz konieczność w dzisiejszym świecie pełnym cyfrowych zagrożeń. Dzięki odpowiednim narzędziom i praktykom, możesz skutecznie zabezpieczyć swoje informacje przed nieautoryzowanym dostępem, zachowując jednocześnie ich dostępność i użyteczność. Pamiętaj, że proces szyfrowania to nie tylko technologia, lecz także część Twojej strategii dbania o prywatność. Niezależnie od tego, czy pracujesz w firmie, czy po prostu chcesz chronić swoje osobiste dane, warto poświęcić czas na zapoznanie się z dostępnymi opcjami i wdrożyć je w życie.

Nie zapomnij również o regularnych aktualizacjach i przeglądach swojego oprogramowania szyfrującego, aby zapewnić, że Twoje dane są zawsze chronione najnowszymi rozwiązaniami. Szyfrowanie to inwestycja w bezpieczeństwo, która z pewnością przyniesie korzyści w dłuższej perspektywie. Dlatego nie zwlekaj – już dziś rozpocznij proces szyfrowania swoich danych na dysku, aby cieszyć się spokojem umysłu w zglobalizowanym świecie. Do zobaczenia w kolejnych artykułach, gdzie przybliżymy wam kolejne aspekty ochrony danych w erze cyfrowej!